NETSTAT, TRACEROUTE DAN NETWORK MAPPER

PRAKTIKUM II

NETSTAT, TRACEROUTE DAN NETWORK MAPPER

1. TUJUAN PRAKTIKUM

·

Untuk mengetahui cara mengatur konfigurasi IP pada sistem operasi

LINUX.

·

Dapat memahami analisa dan hasil dari konektivitas ke host lain.

·

Dapat memahami analisa dan hasil rute paket ke dan port yang

terbuka pada host lokal dan host lain.

·

Dapat menganalisa dan hasil yang membuka port di komputer lokal

dengan network mapper

·

Dapat menganalisa dan hasil IP asal, Ip tujuan, port asal, port

tujuan dalam sebuah sesi koneksi.

2. ALAT DAN BAHAN

·

PC

yang bersistem operasi LINUX.

·

Kabel

staright dan crossover.

·

Hub.

3. LANGKAH-LANGKAH

PRAKTIKUM

Sebelum melakukan

praktikum, lakukan konfigurasi IP dengan cara sebagai berikut:

sudo nano /etc/network/interfaces

Isikan:

auto eth1

iface eth1 inet static

address 10.17.0.192

netmask 255.255.255.0

gateway 10.17.0.254

Simpan dengan CTRL+O, lalu enter dan Keluar

dengan CTRL+X

Kemudian restart jaringan dengan sudo

/etc/init.d/networking restart

Kemudian

setting repository ke http://ubuntu.tk.polsri.ac.id atau

http://kambing.ui.edu. Setelah itu lakukan instalasi beberapa aplikasi berikut:

Traceroute

nmap

Soal:

1. Mengecek konektivitas

ke host lain

10.17.0.254

10.10.1.1

202.17.0.1

10.17.4.2

[user@linux]#ping[IP_host lain]

2. Menganalisa rute

paket host dan tujuan. Amati rute paket ke host seperti no 1

[user@linux/]# trace route [host_tujuan]

Tulis dan jelaskan output perintah diatas

3. Menganalisa servis

yang membuka port di komputer lokal. Amati port berapa saja yang terbuka pada

komputer anda dengan perintah netstat

[user@linux~]#netstat—listening |more

4. Menganalisa servis

yang membuka port dikomputer anda dengan perintah network mapper. Amati port

berapa saja yang terbuka pada komputer anda dengan nerwork mapper.

[user@linux~]#sudo nmap localhost

5. Menganalisa IP asal,

IP tujuan,port tujuan dalam sebuah koneksi. Menganalisa paket dari komputer

local

·

Lakukan

SSH ke komputer server

[user@linux/]#ssh[IP_server]

·

Amati

IP asal, IP tujuan, port asal, port tujuan yang anda gunakanpada saat koneksi

tersebut

[user@linux/]netstat | grep ESTABILISHED

6. Menganalisa IP asal,

IP tujuan,port tujuan dalam sebuah koneksi. Menganalisa paket dari komputer

local

Lakukan perintah tcp dump ke komputer server

[user@linux/]#tcp dump –i eth0

HASIL

PRAKTIKUM

1.

ping 10.10.1.1

64bytes from 10.10.1.1: icmp_reg = 1

ttl = 62 time = 0.248ms

64bytes from 10.10.1.1: icmp_reg = 2

ttl = 62 time = 0.229ms

64bytes from 10.10.1.1: icmp_reg = 3

ttl = 62 time = 0.204ms

64bytes from 10.10.1.1: icmp_reg = 4

ttl = 62 time = 0.211ms

64bytes from 10.10.1.1: icmp_reg = 5

ttl = 62 time = 0.230ms

ping 202.9.69.2

64bytes from 202.9.69.2 : icmp_reg = 1

ttl = 62 time = 0.233ms

64bytes from 202.9.69.2 : icmp_reg = 2

ttl = 62 time = 0.184ms

64bytes from 202.9.69.2 : icmp_reg = 3

ttl = 62 time = 0.180ms

64bytes from 202.9.69.2 : icmp_reg = 4

ttl = 62 time = 0.180ms

64bytes from 202.9.69.2 : icmp_reg = 5

ttl = 62 time = 0.178ms

ping 202.9.69.9

64bytes from 202.9.69.9 : icmp_reg = 1

ttl = 62 time = 0.305ms

64bytes from 202.9.69.9 : icmp_reg = 2

ttl = 62 time = 0.340ms

64bytes from 202.9.69.9 : icmp_reg = 3

ttl = 62 time = 0.285ms

64bytes from 202.9.69.9 : icmp_reg = 4

ttl = 62 time = 0.262ms

64bytes from 202.9.69.9 : icmp_reg = 5

ttl = 62 time = 0.279ms

ping 10.10.1.10

64bytes from 10.10.1.10 : icmp_reg = 1

ttl = 62 time = 0.280ms

64bytes from 10.10.1.10 : icmp_reg = 2

ttl = 62 time = 0.281ms

64bytes from 10.10.1.10 : icmp_reg = 3

ttl = 62 time = 0.279ms

64bytes from 10.10.1.10 : icmp_reg = 4

ttl = 62 time = 0.257ms

64bytes from 10.10.1.10 : icmp_reg = 5

ttl = 62 time = 0.238ms

ping 10.17.4.1

Tidak Konek

ping 10.17.9.254

Tidak Konek

Penjelasan:

Untuk

IP 10.10.1.1, 202.9.69.2, 202.9.69.9, dan 10.10.1.10 mendapatkan balasan dari

IP yang kita ping-kan. Pada balasan tersebut data yang dikirmkan sebesar 64

bytes lalu pc akan mengirimkan Internet Control Message Protocol (ICMP) ke host

atau IP yang akan dituju. Nilai icmp ini berurutan sesuai permintaan pengiriman

paket data pada pc kita. Misalnya icmp_req=1 dst. Sedangkan TTL merupakan nilai

“Time-To-Live” yang digunakan untuk mencegah adanya circular routing pada suatu

jaringan. Dengan mengurangi nilai TTL awal yaitu 128 dengan nilai TTL akhir

maka bisa dihitung banyaknya hop yang dilalui dari komputer asal ke komputer

tujuan. Setiap kali packet PING melalui

sebuah ip address maka nilai TTL nya akan dikurangi satu. Sehingga jika TTL

mencapai nilai nol, PING packet akan di-discard / di-drop dan hasil PING menunjukkan

: “TTL expired in transit”. Untuk “time” nya sendiri merupakan waktu yang

dibutuhkan untuk pengiriman data ke host / IP lain. Untuk IP 10.17.4.1 dan

10.17.9.254 tidak mendapatkan balasan dari perintah Ping tersebut maka tidak

ada proses pengiriman data.

2.

Traceroute to

10.10.1.1 (10.10.1.1), 30 hops max, 60 bytes packets.

1.

10.17.0.254

(10.17.0.254) 0.479ms 0.917ms 1.170ms

2.

10.2.6.1

(10.2.6.1) 0.520ms 0.546ms 0.530ms

3.

10.10.1.1

(10.10.1.1) 0.383 0.387ms 0.385ms

4.

***

5.

***

traceroute to

10.17.4.1 (10.17.4.1), 30 hops max, 60 byte packets

1. 10.17.0.254

(10.17.0.254) 0.577ms 2.001ms 2.218ms

2. ***

3. ***

4. ***

5. ***

traceroute to

202.9.69.9 (202.9.69.9), 30 hops max, 60 byte packets

1.

10.17.0.254

(10.17.0.254) 3.795ms 3.976ms 4.195ms

2.

10.2.6.1

(10.2.6.1) 0.513ms 0.530ms 0.533ms

3.

***

4.

***

5.

***

tracerote to 202.9.69.2

(202.9.69.2), 30 hops max, 60 byte

packets

1.

10.17.0.254

(10.17.0.254) 0.489ms 0.917ms 1.134ms

2.

10.2.6.1

(10.2.6.1) 0.812ms 0.824ms 0.820ms

3.

202.9.69.2

(202.9.69.2) 0.198ms 0.214ms 0.200ms

4.

***

5.

***

Traceroute to

10.10.1.10 (10.10.1.10), 30 hops max, 60 byte packets

1.

10.17.0.254

(10.17.0.254) 2.060ms 2.242ms 2.456ms

2.

10.2.6.1

(10.2.6.1) 0.751ms 0.773ms 0.775ms

3.

10.10.1.10

(10.10.1.10) 0.304 ms 0.319ms 0.375ms

Baris pertama hanya menunjukkan apa yang akan

dilakukan oleh traceroute yaitu melakukan trace dengan maksimum loncatan 30 dan

besar paket yang dikirimkan adalah 60 byte.

Hasilnya, paket tersebut melewati 30 router

atau 30 kali loncatan. Untuk setiap lomcatan memiliki waktu yang berbeda-beda

tergantung pada lokasi tujuannya.

3.

polsri@polsri:~$ netstat

–listening|more

Active internet connections (only servers)

Active internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address

raw 117696 0 *:icmp *:*

raw 131712 0 *:icmp *:*

raw 131712 0 *:icmp *:*

raw 131712 0 *:icmp *:*

raw 132544 0 *:icmp *:*

raw 132544 0 *:icmp *:*

raw 132800 0 *:icmp *:*

raw 131072 0 *:icmp *:*

raw 117696 0 *:icmp *:*

Active UNIX domain sockets (only servers)

Proto RefCnt

Flags Type State I-Node Path

unix

2 [ ACC ] SEQPACKET

LISTENING 7222 /run/udev/control

unix

2 [ ACC ] STREAM

LISTENING 7065

@/com/ubuntu/upstart

unix

2 [ ACC ] STREAM LISTENING 8627

/var/run/acpid.socket

unix

2 [ ACC ] STREAM LISTENING 7367

/var/run/dbus/system

bus_socket

Data di atas merupakan hasil dari netstat output tersebut merupakan statistic socket yang terbuka yang statusnya LISTENING.

·

Active

internet connections (w/o servers) menjelaskan bahwa jaringan yang terhubung

adalah jaringan local dan tidak terhubung dengan internet. Karena jaringan kita

berupa jaringan local maka komputer dianggap sebagai server.

·

Kemudian

pada baris kedua table berisi lalu lintas data yang melalui protocol internet

:

·

Proto

menjelaskan protocol apa yang sedang digunakan oleh soket. Perlu diingat bahwa

ada ada 3 jenis protocol yaitu TCP, UDP, RAW. Dalam table diatas terlihat bahwa

protocol yang digunakan adalah TCP

·

Recv-Q

menjelaskan besar paket yang diterima dari buffer antrian dimana satuan yang

digunakan yaitu bytes.

·

Send-Q

menjelaskan besar paket yang dikirim dari buffer antrian, satuannya adalah

bytes.

·

Local

Address merupakan alamat IP komputer yang digabung dengan nomor port yang

sedang digunakan.

·

Foreign

Address sam dengan Local Address, tetapi alamat IP dan Port yang ditampilkan

bukan milik komputer local, melainkan milik dari remote host.

·

State

merupakan status dari socket yang sedang terbuka.

·

Active

UNIX domain sockets (w/o servers) menjelaskan bahwa socket yang aktif di dalam

UNIX

·

Baris

ke 4 adalah table yang berisikan lalu lintas data yang melalui domain UNIX :

·

Proto

menjelaskan protocol apa yang sedang digunakan oleh socket. Biasanya protocol

yang digunakan yaitu UNIX.

·

RefCnt

menjelaskan jumlah referensi proses yang terjadi pada socket.

·

Flags

menjelaskan koneksi socket yang terhubung.

·

Type

merupakan tipe akses socket. STREAM berarti koneksi soket bertipe aliran data.

·

State

menjelaskan status dari socket yang sedang terbuka.

·

I-Node

merupakan ID proses yang sedang berjalan dalam socket.

·

Path

merupakan tempat proses yang berhubungan dengan socket yang sedang digunakan.

4.

polsri@polsri:~$ sudo nmap 202.9.69.9

mass_dns: warning: Unable to

determine any DNS Server. Reverse DNS is disabled.

Try dsing-system-dns or specify valid servers

Try dsing-system-dns or specify valid servers

Nmap scan

report for

202.9.69.9

Host is up

(0.000029s latency)

Not shown: 996 filtered posts

PORT STATE SERVICE

80/tcp open http

443/tcp open https

4900/tcp open unknown

6005/tcp open x11:5

Nmap done : IP Address (1host up) Scanned in 4.44 seconds

Penjelasan:

·

Baris

pertama merupakan baris yang berisikan informasi waktu dan tanggal Nmap mulai

diaktifkan.

·

Sedangkan

baris kedua Nmap scan report for localhost (127.0.0.1) membuktikan bahwa mesin

yang sedang di scanning oleh nmap adalah localhost.

·

Host

is up (0.000029s latency) merupakan host yang sedang di scanning dan telah

aktif dengan waktu delay sebesar 0.000029 detik.

·

Nmap

done: 1 IP address (1 host up) scanned in 0.19 seconds, pada baris ini

menjelaskan informasi tentang port scanning yang sudah dijalankan. Scanning

menggunakan nmap telah selesai, telah dilakukan scanning pada 1 IP Address, dan

1 host telah aktif. Waktu yang digunakan dalam proses scanning yaitu 4.44

detik.

·

Tabel

port yang sedang terbuka, dengan penjelasan masing-masing header tabel sebagai

berikut :

PORT ànomor

port yang terbuka dan protokol yang digunakan oleh port yang sedang terbukatersebut. 22 merupakan nomor port dari ssh.

STATE à

merupakan status port. Open, berarti port dengan nomor 22 sedang terbuka.

SERVICEànama

servis dari port yang sedang terbuka. Disini servis yang terbuka misalnya https

5.

Pada soal ke 5 ini akan di

lakukan pada 2 terminal yaitu terminal 1 dan 2, untuk ke terminal 1, tekan

CTRL+ALT+F1 dan untuk ke terminal 2 tekan CTRL+ALT+F2

Pada

terminal 1, ketikkan perintah ssh

root@ubuntu:/home/kel2# ssh

202.9.69.2

password tidak di masukkan dan langsung pindah

ke terminal 2, dan hasilnya :

root@ubuntu:/home/kel2#netstat

| grep ESTABLISHED

tcp 0 0 10.17.0.192:35003 lib.polsri.ac.id:ssh ESTABLISHED

Dari hasil di atas dapat

dijelaskan:

·

10.17.0.192 merupakan IP asal

(IP komputer kita) yang telah kita setting pada network interfaces sebelumnya.

·

35003 menandakan port asal yang

digunakan

·

202.9.69.2 adalah IP tujuan

yang merupakan ip server.

·

SSH adalah penamaan yang

digunakan untuk port tujuan. SSH adalah protokol jaringan yang

memungkinkan proses pertukaran data antara dua perangkat jaringan, bisa

dilewatkan dalam satu jalur yang aman. SSH umumnya digunakan di linux atau os

unix lainnya untuk bisa mengakses akun shell di komputer remote.

·

ESTABLISHED artinya adalah

telah terjalin sebuah koneksi yang aman antara ip 10.17.0.192 dengan ip

202.9.69.2 karena sebelunya telah di lakukan perintah ssh pada ip 202.9.69.2

6.

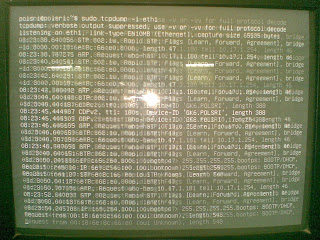

perintahnya

polsri@polsri:~$ sudo tcpdump –i eth1

Hasil nya dapat dilihat pada gambar dibawah

ini:

Urutan Hasil di atas menujukkan header dari paket

yang termonitoring pada eth1.

Karena

perintah tcpdump –i eth1 berarti kita akan memonitoring setiap paket yang

melewati eth1 ,dan setelah monitoring bisa dihentikan dengan menekan CTRL+C.

KESIMPULAN

Dari praktikum yang telah di lakukan dapat di

ketahui bahwa:

1.

Untuk

terhubung ke jaringan terlebih dahulu kita harus mensetting IP address kita,

dan jika ingin terhubung ke internet. Kita harus mensetting DNS dan proxy (jika

jaringan menggunakan proxy).

2.

Kita

juga harus menginstal terlebih dahulu aplikasi yang akan kita gunakan dalam

melakukan praktik seperti traceroute dan nmap.

3.

Kita

dapat mengetahui bagaimana cara melihat jalur koneksi dengan traceroute,

mengamati port yang terbuka dengan netsat dan nmap, dan juga memonitoring paket

yang ada pada jaringan dengan tcp dump.

Komentar

Posting Komentar